Gestern – an Halloween, wie passend! – bekam ich eine eMail von Perplexity:

Da hat’s aber jemand eilig!

Perplexity will mich davor bewahren, bald Geld an Perplexity zahlen zu müssen?

Da sind mit hoher Wahrscheinlichkeit die Abogebühren des Wenigste, was Perplexity an mir verdienen will!

Fangen wir mit der Sicherheit an:

https://tuta.com/de/blog/perplexity-comet-browser-security-privacy-risks schreibt:

Beginn zitierter Text von tuta.com

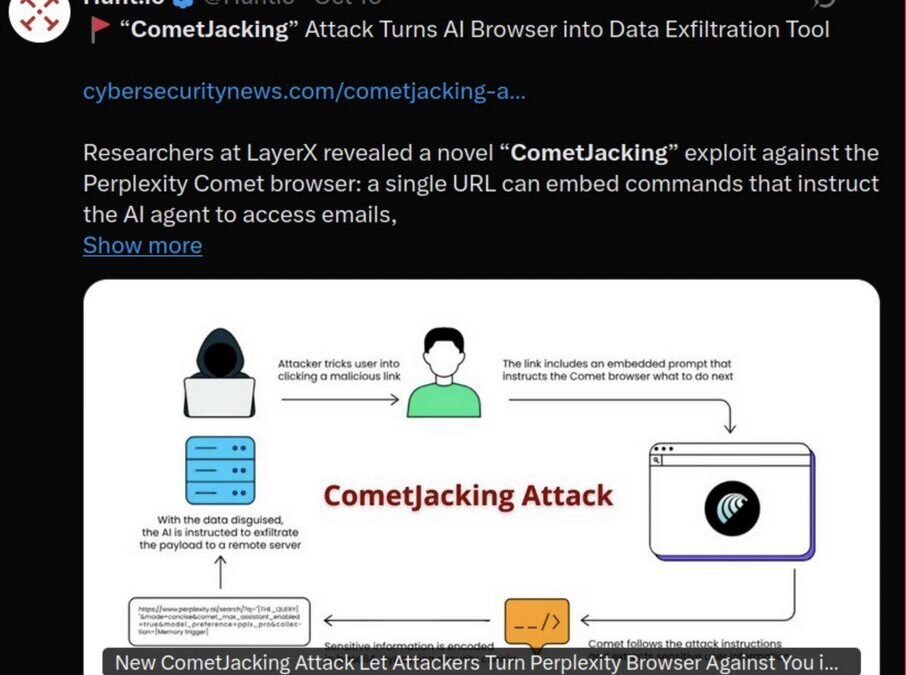

Die von LayerX durchgeführten Untersuchungen haben gezeigt, wie Angreifer CometJacking-Angriffe in Comet mit einem Klick auf eine bösartige URL durchführen können.

Die Forscher fanden heraus, dass ein Angreifer mit einer einzigen bösartigen URL ohne bösartigen Seiteninhalt Zugriff auf sensible Daten erhalten kann, die im Comet-Browser offengelegt wurden. Wenn bei einem CometJacking-Angriff auf den bösartigen Link geklickt wird, weisen in der URL versteckte Befehle die Comet-KI an, auf den Benutzerspeicher zuzugreifen und die Daten mit base64 zu kodieren, bevor sie an die Server des Angreifers gesendet werden.

Wenn ein Benutzer Comet beispielsweise bittet, eine E-Mail zu bearbeiten oder einen Kalendertermin zu planen, können die Metadaten zum Angreifer exfiltriert werden. Das Besorgniserregende daran ist, dass der Benutzer für den Angriff nur auf den bösartigen Link klicken muss, der z. B. per E-Mail gesendet oder auf einer Webseite angezeigt wird.

Ein Grund mehr, Comet zu meiden: Risiken für Daten und Privatsphäre

Die beiden größten Risiken für Ihre Privatsphäre, wenn Sie Perplexity Comet verwenden, sind der umfassende Zugriff auf Ihre Daten und die gefundenen Sicherheitslücken, die zu einer Offenlegung oder einem Zugriff auf Daten führen könnten. Wenn Sie einer KI Zugang zu den von Ihnen genutzten Diensten gewähren, ist Ihre Privatsphäre in Gefahr, aber die Risiken werden bei der Verwendung von Comet aufgrund seiner Sicherheitslücken noch weiter verschärft.

Wenn Sie beispielsweise dem Comet-Browser von Perplexity Zugriff auf Ihre E-Mails gewähren, ist Ihre Mailbox nicht mehr privat. Dasselbe gilt, wenn Sie einen KI-E-Mail-Assistenten verwenden. Der KI-Browser benötigt Zugriff auf Ihre Konten und Dienste, um Aufgaben wie das Versenden von E-Mails und den Kauf von Produkten ausführen zu können. Angesichts des umfangreichen Zugriffs, den der KI-Browser benötigt, ist es unerlässlich, dass der Comet-Browser über eine solide Sicherheit verfügt, aber genau in diesem Punkt glänzt das neue Tool nicht. Der Comet-Browser ist nicht sicher in der Anwendung.

Perplexity Comet hat auch große Pläne, Nutzerdaten zu sammeln, und sein CEO versucht nicht einmal, dies zu verbergen:

„Das ist einer der anderen Gründe, warum wir einen Browser bauen wollten: Wir wollen auch außerhalb der App Daten sammeln, um Sie besser zu verstehen.“

„Wir planen, den gesamten Kontext zu nutzen, um ein besseres Nutzerprofil zu erstellen, und vielleicht können wir über unseren Entdeckungs-Feed dort Werbung einblenden.“

Dies sagte Aravind Srinivas, CEO von Perplexity, in einem TBPN-Podcast-Interview. In dem Interview gab Srinivas zu, dass der Grund für die Ausweitung des Unternehmens von KI auf Browser darin liegt, Nutzerdaten über alles zu sammeln, was die Nutzer außerhalb der App tun, um gezielte Werbung zu verkaufen.

Ende des zitierte Textes von tuta.com

Potentiell beliebt, aber besonders kritisch: KI-Agenten zur Mailbarbeitung

Ich halte es generell für kritisch, KI-Agenten Zugriff, welcher Art auch immer, auf mein System zu gewähren.

Besonders anfällig ist die automatisierte Mailbearbeitung (nicht die stumpfe regelbasierte): Durch Prompt-Injections in bösartigen Mails kann der KI-Agent dazu veranlasst werden, sensible Daten an den Angreifer zu senden, ohne dass Du etwas davon mitkriegst.

(Schon!) Ein Klassiker: Ein Mail enthält eine Prompt-Injection, weiße Schrift auf weißem Grund (damit nicht Du, aber der Agent sie erkennt), die Deinen KI-Agenten anweist, alle Deine Kontakte zu einer bestimmten Website zu übertragen.

Deine Freunde/Kontakte werden sich über neue SPAM-Fluten wundern.

Weitere Beiträge zu #UnplugTrump findest Du hier: https://steffox.de/category/unplugtrump/